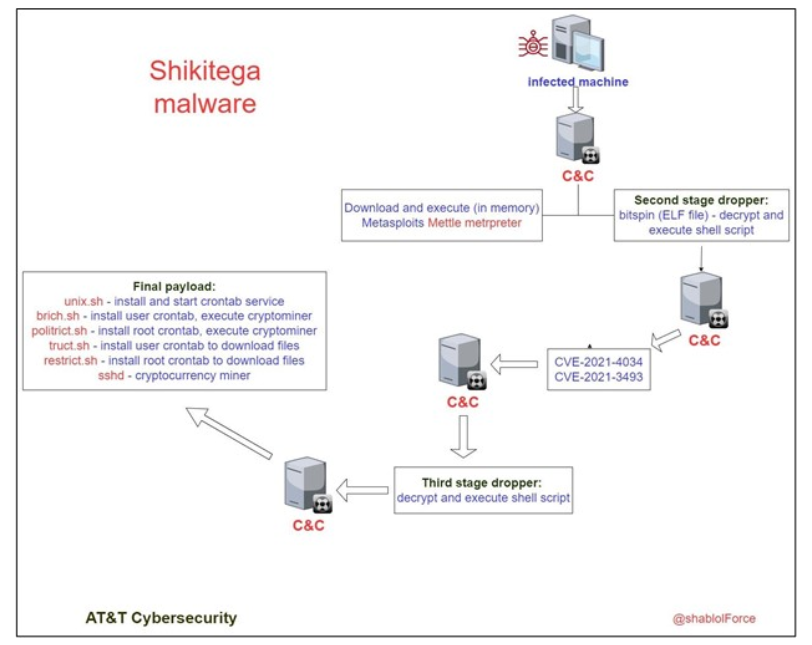

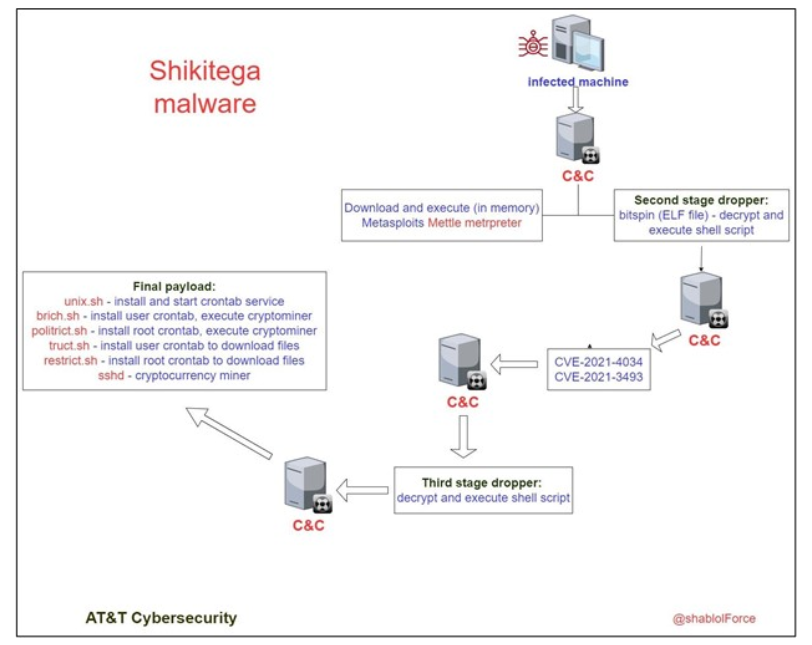

AT&T Alien Labs, enfeksiyon kalıcı olarak tasarlandığından ve hemen hemen her tür Linux cihazında çalıştığından, yüksek oranda kaçınma saldırıları için kullanılabilecek yeni bir Linux kötü amaçlı yazılımı keşfetti. Yazarların kimliği ve amaçları henüz bilinmiyor, ancak teknik detaylar açıklandı. Kötü amaçlı yazılım, hayal edilebilecek en kolay istismarlardan biri olan kötü şöhretli Pwnkit güvenlik açığından (CVE-2021-4034) ve CVE-2021-3493 açığından faydalanmaktadır. Aslında, iki kusur aylar önce yamalandı, ancak birçok sistem güncel değil ve bu nedenle hala savunmasız. Araştırmacılar kötü amaçlı yazılımı “Shikitega” olarak adlandırdı. Polimorfik XOR katkılı geri besleme kodlayıcısı “Shikata Ga Nai”nin kullanımıyla ilgili olup olmadığını açıkça söylemediler, ancak bu iyi bir olasılık gibi görünüyor.

Araştırmacılar, bir bilgisayar sisteminde programlayabileceğiniz tekrarlayan görevler olan dört CRON işi belirlemeyi amaçlayan beş farklı komut dosyası buldu. Bunlardan ikisi mevcut kullanıcıya ilişkin ve geri kalanı kök hesap içindir. Linux dağıtımında olası olmayan crontab komutu makinede mevcut değilse, kötü amaçlı yazılım onu yükleyebilir ve hizmeti başlatabilir.

Bu komut dosyalarının adlarını ve amaçları şunlardır:

Araştırmacılar, bir bilgisayar sisteminde programlayabileceğiniz tekrarlayan görevler olan dört CRON işi belirlemeyi amaçlayan beş farklı komut dosyası buldu. Bunlardan ikisi mevcut kullanıcıya ilişkin ve geri kalanı kök hesap içindir. Linux dağıtımında olası olmayan crontab komutu makinede mevcut değilse, kötü amaçlı yazılım onu yükleyebilir ve hizmeti başlatabilir.

Bu komut dosyalarının adlarını ve amaçları şunlardır:

Araştırmacılar, bir bilgisayar sisteminde programlayabileceğiniz tekrarlayan görevler olan dört CRON işi belirlemeyi amaçlayan beş farklı komut dosyası buldu. Bunlardan ikisi mevcut kullanıcıya ilişkin ve geri kalanı kök hesap içindir. Linux dağıtımında olası olmayan crontab komutu makinede mevcut değilse, kötü amaçlı yazılım onu yükleyebilir ve hizmeti başlatabilir.

Bu komut dosyalarının adlarını ve amaçları şunlardır:

Araştırmacılar, bir bilgisayar sisteminde programlayabileceğiniz tekrarlayan görevler olan dört CRON işi belirlemeyi amaçlayan beş farklı komut dosyası buldu. Bunlardan ikisi mevcut kullanıcıya ilişkin ve geri kalanı kök hesap içindir. Linux dağıtımında olası olmayan crontab komutu makinede mevcut değilse, kötü amaçlı yazılım onu yükleyebilir ve hizmeti başlatabilir.

Bu komut dosyalarının adlarını ve amaçları şunlardır:

- unix.sh: crontab hizmetini kurup ve başlatır

- brict.sh: cryptominer’ı yürütmek için kullanıcı crontab’ı ekler

- politrict.sh: cryptominer’ı yürütmek için kök crontab ekler

- truct.sh: Cryptominer’ı C&C’den indirmek için kullanıcı crontab’ı ekler

- restrict.sh: Cryptominer’ı C&C’den indirmek için kök crontab ekler

382 total views, 5 views today